Durch die zentrale Verwaltung von Authentifizierung und flexible Login-Optionen wird das Benutzer- und Zugriffsmanagement deutlich vereinfacht, die Sicherheit erhöht und gleichzeitig der Weg zu modernen Identity-Standards geebnet – bei vollständigem Erhalt der bestehenden Infrastruktur.

Keycloak SSO: Die Brücke zwischen Legacy-Systemen und modernen IAM-Standards

Jeder, der schon länger in der IT arbeitet, hat eine Variante dieser Herausforderung erlebt:

„Wir haben etwas Altes, wir wollen etwas Neues – und beides soll gleichzeitig und nahtlos funktionieren.“ Besonders anspruchsvoll wird das bei Frontend-nahen Diensten, die den Zugang zur Umgebung absichern. Häufig sollen moderne Authentifizierungs- oder Autorisierungsprotokolle eingeführt werden – für mehr Sicherheit, bessere Usability oder ein breiteres Feature-Set. Gleichzeitig steht dem ein Legacy-Backend gegenüber, das all diese Anforderungen von Natur aus nicht erfüllt (sonst hätte es das Etikett „Legacy“ nie bekommen).

Warum Keycloak ideal für die Modernisierung von Legacy IAM Landschaften ist

Eines der etablierten Werkzeuge, um diese Lücke zu schließen, ist Keycloak.

Die Entwickler bei Red Hat und aus der Open-Source-Community haben die Plattform bewusst erweiterbar gestaltet. Mit etwas Programmiererfahrung lassen sich eigene Komponenten entwickeln – etwa Custom Authenticators über die Service Provider Interfaces –, die moderne und traditionelle Authentifizierungsmechanismen miteinander verbinden.

Damit wird es möglich, Features wie „Login mit Facebook, Google, Git…“ selbst auf Anwendungen zu bringen, die lange vor 1998 entstanden sind. Oder noch besser: Man kann Nutzer vollständig passwortlos zum Legacy-System authentifizieren. Die Vorteile eines SSO-Ansatzes liegen hier klar auf der Hand.

Keycloak SSO Setup für Legacy-Anwendungen

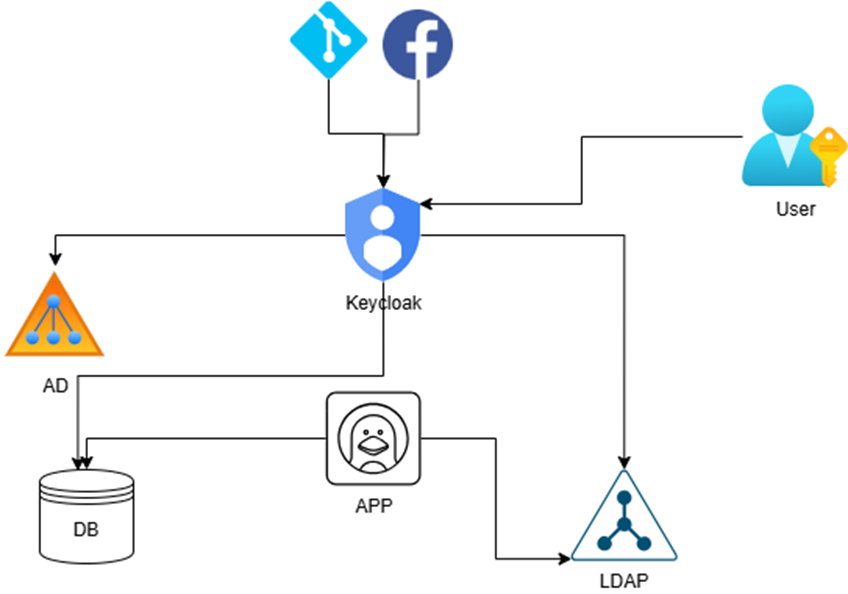

Ein mögliches Setup sieht so aus:

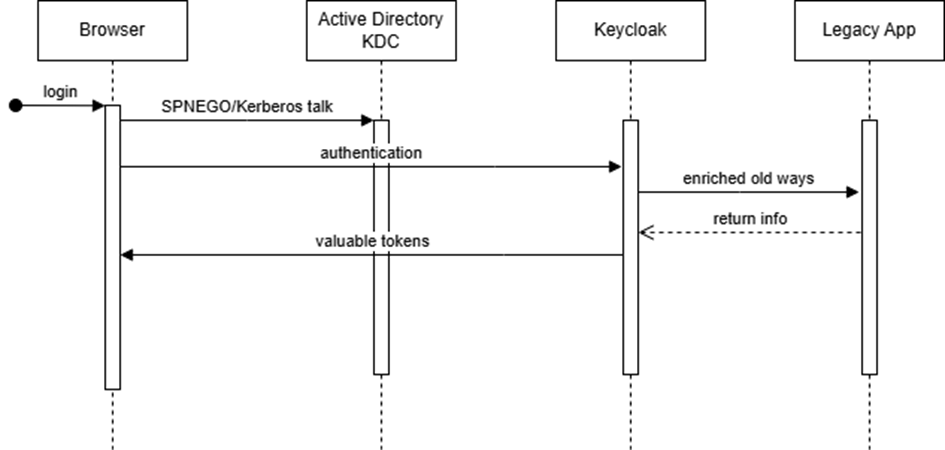

Sobald ein Anwender die Anwendung aufruft, wird er zur Keycloak-Login-Seite weitergeleitet. Anschließend sind – vereinfacht dargestellt – zwei Wege denkbar:

- Der Browser des Nutzers spricht mit KDC/Active Directory

die Authentifizierung erfolgt automatisch und ohne Eingabe von Benutzername/Passwort. - Der Nutzer authentifiziert sich klassisch per Benutzername/Passwort/2FA oder über Social Logins wie Google oder Facebook.

In beiden Fällen kommuniziert Keycloak anschließend mit der Legacy-Anwendung und stellt sicher, dass diese alle notwendigen Informationen erhält, um den Zugriff zu gewähren (z. B. durch Aufruf eines alten SOAP-Services oder einer Legacy-Datenbank).Gleichzeitig erzeugt der angepasste Authentifizierungsflow alle Standard-Tokens für OIDC/OAuth2.0, die nachgelagert weiterverwendet werden können.

Das Ergebnis ist eine nahtlose Verbindung zwischen Legacy-Systemen und modernem IAM – inklusive neuer Komfortfunktionen und vereinheitlichtem Login-Erlebnis. Die Nutzerbasis kann schrittweise migriert werden, während die bestehende Infrastruktur weiterhin stabil bleibt.

in praxisnahes Beispiel aus einem Studierendenprojekt findet sich im Blog des CROZ Summer Accelerator.

Fazit

Keycloak als Brücke zwischen alter und neuer IAM-Welt ermöglicht einen gleitenden Übergang zu modernen Standards, ohne bestehende Systeme zu beeinträchtigen. Ob SSO, OAuth2, passwortloses Login oder Social Authentication – Keycloak liefert alle notwendigen Werkzeuge, um Legacy-Anwendungen in die heutige Identity-Landschaft einzubetten.

Mit Funktionen wie anpassbaren Authentifizierungsflows, Protocol Mappers und Unterstützung für Legacy-Identitätsquellen hilft Keycloak dabei, fragmentierte Zugriffskontrolle in ein einheitliches, konsistentes Modell zu überführen.

Das erhöht Sicherheit und Benutzerfreundlichkeit – und reduziert gleichzeitig den Entwicklungsaufwand bei der Modernisierung komplexer Umgebungen.

Durch die schrittweise Integration von Keycloak SSO können Unternehmen ihr IAM-System in ihrem eigenen Tempo modernisieren und dennoch den laufenden Betrieb stabil und sicher halten.

Falls Sie Fragen haben, sind wir nur einen Klick entfernt.